Come dormire sogni (quasi) tranquilli avendo un impianto industriale con i giusti presidi di Cyber Security

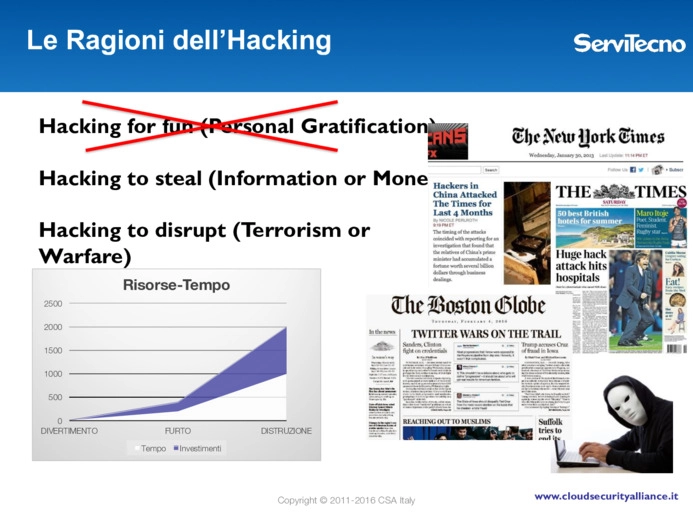

Le ragioni dell'hacking.

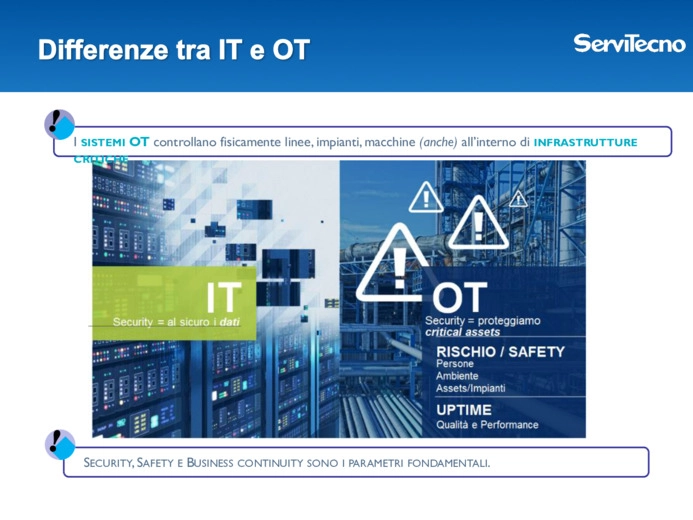

La differenza tra IT e OT.

Strategie specifiche per ogni impianto.

I passi del ciclo di sicurezza OT.

Segmentazione e segregazione delle reti.

Esempio di Security Architecture.

APN Pubblici.

Automated Vulnerability Assessment.

Atti di convegni o presentazioni contenenti case history

Fonte: mcT Cyber Security novembre 2017 Cyber Security per i sistemi ICS - Industrial Control System

Settori: ,

Parole chiave: ,

In evidenza

Dalla stessa azienda

© Eiom - All rights Reserved P.IVA 00850640186